?本期講解嘉賓

?本期講解嘉賓

EDR終端檢測與響應是一種新型的智能化、迅捷的主動防御概念,以給企業帶來攻擊全路徑的可視、防御、檢測、溯源和響應為價值。其中威脅可視是第一步,各類網絡空間破壞活動的承載主體絕大部分是惡意代碼,不論是肉眼可見的可執行文件、一段注入到系統進程的代碼片段,還是幾行僅僅在內存中“閃現”的Shellcode,能否“被看到”,決定了檢測防御的可行性和能力上限。威脅“被看到”勢必需要獲取全面的數據,全棧數據采集可以被喻為EDR的能力基石和黑土地。

為什么數據采集在EDR

或終端安全防護軟件中如此重要

數據采集是終端安全防護軟件中與操作系統甚至硬件關系最緊密的能力。從功能上看,需要對系統中的行為、資源、運行狀態等多方面進行監控及記錄;從重要性上看,數據采集捕獲到的信息,是終端安全防護軟件核心業務的下層基礎,采集信息的準確性、效率和完備度,決定了行為判定、處置和溯源的有效性。數據采集內容既包括簡單的文件哈希信息、可執行程序數字簽名,也包括關鍵的API調用,敏感資源的訪問,甚至還包括線程調用棧、CPU的執行指令序列等,更豐富的信息才能滿足復雜的安全需求,不錯過惡意行為的蛛絲馬跡。

數據采集在哪些方面發揮關鍵作用

1實時監控與防護

數據采集可以實時監控終端設備上的活動,包括但不限于進程操作、文件操作、注冊表操作、網絡連接等,把這些數據內容作為行為檢測引擎的輸入,就可以根據規則實現對主機的防護,即HIPS(Host-based Intrusion Prevention System,主機入侵防御系統),這也是大部分終端安全防護軟件具備的關鍵能力之一,而其中的進程啟動和文件操作又可以同病毒掃描引擎協同,實現病毒實時防護的基本能力。

2威脅檢測

數據采集的多種數據源,可以幫助EDR產品實現對惡意軟件行為的抽象,通過以主體操作客體的表達方式,來對多種進程行為、系統行為進行描述,大量的描述匯聚成圖,然后通過檢測引擎可識別出諸如惡意腳本執行、進程挖空、Shellcode異常外連等行為,進一步可以確定勒索、挖礦、橫向移動等多種攻擊場景,以此發現環境中的已知威脅、未知威脅,促進提升安全防御能力。

3威脅響應

在終端安全防護軟件尤其是EDR產品中,通過HIPS規則檢測、病毒查殺、聯動等手段,可以識別到目標惡意程序,但在處置過程,單純的對目標文件清理往往并不能達到最佳效果,多種持久化手段可以讓惡意程序反復生成,頻繁發作,觸發惡意行為。借助數據采集的能力,可以對惡意程序從初始訪問到持久化,從持久化到命令執行等每個階段的行為進行記錄,甚至也可以做到多終端的協同運作,這樣在處置階段更容易對整個執行鏈路進行清理,達到有效清除威脅、防止進一步擴散的目的。

數據采集需要采集哪些行為信息

操作系統對不同的系統資源提供了訪問、修改方式,針對經常面臨安全風險的資源和敏感操作,通常包括以下采集項:

進程行為、文件行為、注冊表行為、網絡連接、DNS訪問、內核對象創建

一段惡意的代碼、一個惡意的模塊,一般都是通過獨立進程或者利用系統進程來承載,而惡意進程對資源的訪問方式有多種,例如執行勒索通常會頻繁重命名、刪除文件;持久化過程需要操作注冊表等啟動項;木馬竊密存在可疑網絡連接以及對隱私文件的訪問;程序挖礦會發起特殊的DNS域名請求,此外很多惡意程序還會創建自己的內核對象,如互斥體、管道等。

登錄、退出

系統的登錄退出信息可以用來輔助分析爆力破解過程,例如審計歷史的登錄失敗數據和登錄來源等。

啟動項增加

惡意程序通過持久化,保證操作系統重啟后可以繼續留存,觸發惡意代碼的執行,主要的手段包括注冊表啟動項的增加、啟動目錄文件的增加、創建系統服務、安裝內核模塊等。

API調用、系統調用

API調用采集,即對系統中一些重要行為對應的API進行記錄,如網絡下載、權限修改、內存修改、進程注入、鉤子設置等,這些行為雖然并不代表惡意行為,但在惡意程序執行過程中卻經常被使用。系統調用的采集與API調用采集類似,目的是識別出系統中發生的某一次對資源的訪問、控制,對系統配置的修改。

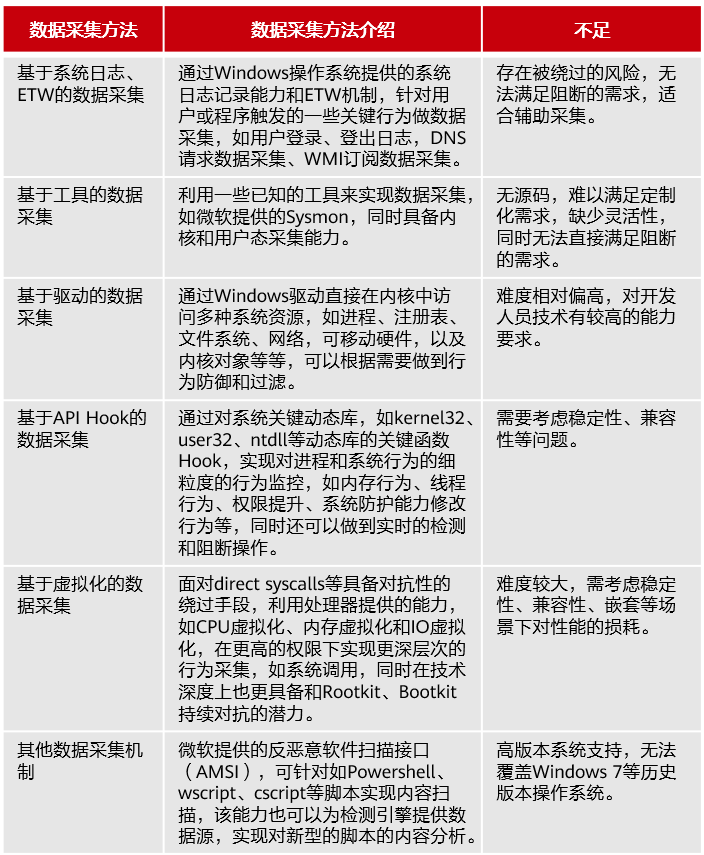

業界有哪些數據采集方法或手段

基于操作系統以及處理器的能力,在Windows和Linux中有多種數據采集方法,因其使用到的技術不同,在穩定性、可靠性及兼容性等方面有較大差異,圖1-1以Windows系統數據采集的不同方法為例做簡單對比。

圖1-1Windows系統數據采集方法對比

華為終端檢測與響應EDR數據采集

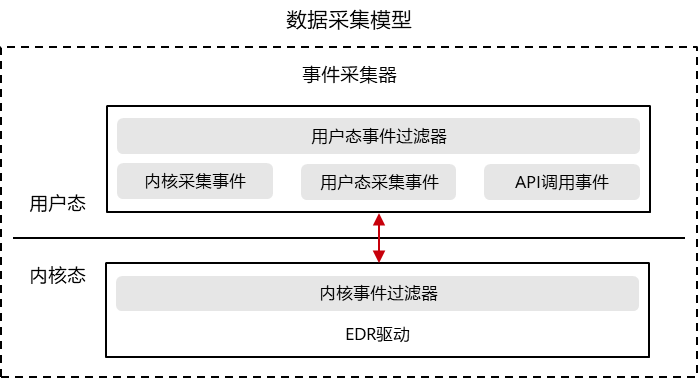

華為終端檢測與響應EDR產品,結合上述多種采集技術,包括Windows內核驅動、API Hook、ETW以及其他輔助采集技術,汲取多項技術的優點,對系統進程、線程、注冊表、文件、網絡、DNS請求、API調用等進行監控,基本架構如圖1-2所示。

圖1-2華為終端檢測與響應EDR數據采集架構

在數據采集架構中,EDR內核態實現對系統進程、文件、注冊表、網絡等資源的監控,通過內核事件過濾器完成數據篩選。用戶態對內核生成的事件進行處理,同時也主動采集DNS請求、CPU占用等事件,并接收來自EDR進程外的API調用事件,多種信息經過渲染后被發送至用戶態事件過濾器完成篩選,并生成原始事件,最后將原始事件傳遞至上層檢測引擎等安全模塊處理。

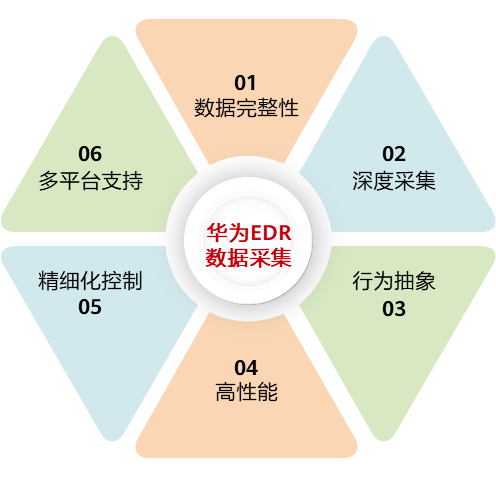

根據數據采集的具體實現,華為終端檢測與響應EDR數據采集在功能和安全性方面具備如圖1-3所示的六大特點。

圖1-3華為終端檢測與響應EDR數據采集特點

在EDR場景中涉及到檢測、處置、溯源、取證等多方面操作,數據完整性尤為重要,包括用于建立進程樹的進程關系、命令行、事件觸發時間、文件修改過程、移動過程、文件真實類型及HASH變化、注冊表變化、網絡連接信息、DNS請求信息等。華為終端檢測與響應EDR與傳統EPP(Endpoint Protection Platform,終端防護平臺)產品的重要差異之一是數據采集的能力必須滿足進程調用鏈構建、威脅圖的構建,要包含完整的事件主體信息,客體信息和行為的詳細類型,使安全系統發現威脅后可分析、可處置、可溯源。

2深度采集

隨著安全對抗進入白熱化階段,基礎的數據采集能力已經很難應對高級威脅,多種繞過、躲避手段層出不窮,因此必須持續獲取攻防領地的制高點,并且可以動態應對變幻莫測的攻擊手法。華為終端檢測與響應EDR在惡意軟件泛化行為上提供多種打點,從進程行為到線程行為,從文件行為到內存行為,由淺入深;在攻擊路徑上全段覆蓋,從網絡連接到爆破登錄,從注冊表變化到啟動項增加,由粗到細。

為保證數據采集的有效性,為抵御繞過、篡改等對抗行為,數據采集內部也構建了進程、文件、注冊表、服務等多方位的自身防護能力。

3行為抽象

在華為終端檢測與響應EDR中,除常規的數據采集能力外,還包含由多種單獨事件組合而成的復合行為采集,由內核采集、API調用采集等抽象而成。這種方式可以在不降低置信度的前提下,直接在采集器內部識別出行為異常,降低下游檢測引擎規則的復雜程度,例如以下兩種:

-

注入行為采集:在終端設備中,注入行為由多個不同事件組合而成,終端安全防護軟件通常會將這些事件直接提供給檢測引擎做判定處理,這種方式會導致事件處理流程過長,性能下降。在華為終端檢測與響應EDR中,數據采集引擎內部即可直接識別出大部分注入行為,提前做出有效判定。

-

Shellcode采集:借助安全專家能力,持續針對Metasploit及Cobalt Strike生成Shellcode方法跟蹤分析,對內存變化、Shellcode產生、代碼執行多點監控,結合關鍵數據提取,數據采集引擎直接抽象出高置信度的惡意Shellcode執行行為。

4高性能

在多種采集技術中,如文件事件采集、注冊表事件采集,以及API調用采集,由于安插了眾多采集點,性能成為數據采集技術挑戰之一。華為終端檢測與響應EDR對此做了大量優化和創新,內核和用戶態模塊均內置過濾引擎,可針對主體、客體、行為等多元素進行高效過濾,在數據采集最前端實現篩選,并結合可信進程樹和專利威脅圖降噪技術,單終端數據上報可控制在20MB/天以下,保證關鍵數據不被丟棄,滿足下游檢測、防護業務的需求。

5精細化控制

對于輕量化安全防護場景,華為終端檢測與響應EDR專為數據采集提供了精細化的開關控制,可有針對性地開啟、關閉或者部分關閉采集功能,進一步降低資源消耗。在對帶寬有限制時,也可達到靈活控制數據上報的目的。

6多平臺支持

除Windows平臺外,華為終端檢測與響應EDR還支持Linux平臺數據采集,以基于BPF(Berkeley Packet Filter,伯克利包過濾器)的高性能數據采集為主,同時兼顧差異化的操作系統版本,借助內核模塊以及系統回調機制,在文件、進程、網絡、DNS請求等多方面構筑數據采集及防護技術,為上層勒索、挖礦、木馬、橫向移動等檢測和防護場景提供能力基礎。

結束語

華為終端檢測與響應EDR數據采集,通過文件、網絡過濾,內核監控、API Hook、日志采集等機制,結合多項創新技術,多維度感知系統異常和風險,為檢測、處置和溯源提供全棧深度可視數據,輕松應對勒索、挖礦、木馬和其他未知威脅,為構筑終端安全能力提供黑土地。

-

華為

+關注

關注

216文章

34697瀏覽量

253846

原文標題:華為安全大咖談 | 華為終端檢測與響應EDR 第03期:全棧數據采集如何使威脅“被看到”

文章出處:【微信號:Huawei_Fixed,微信公眾號:華為數據通信】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

相關推薦

華為支付接入規范

華為支付-(可選)特定場景配置操作

物聯網數據采集設備安全:警惕看不見的威脅

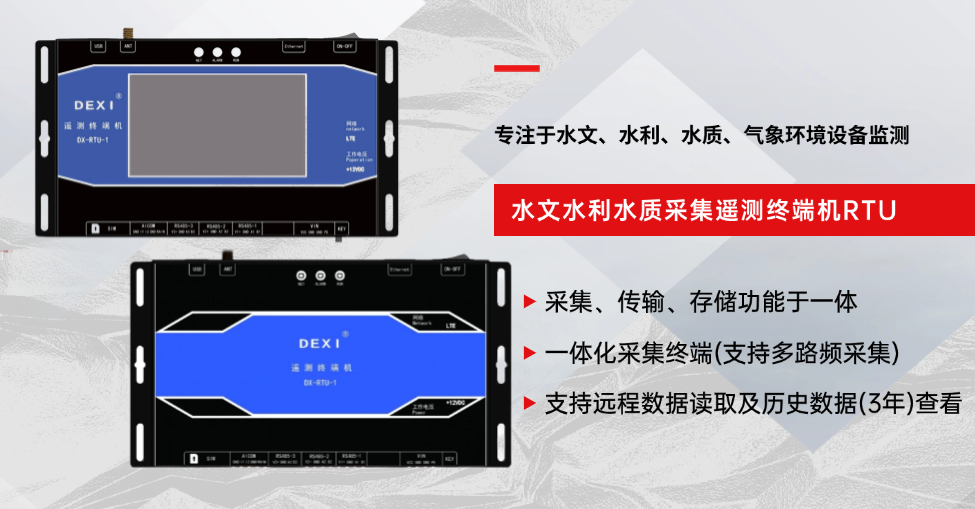

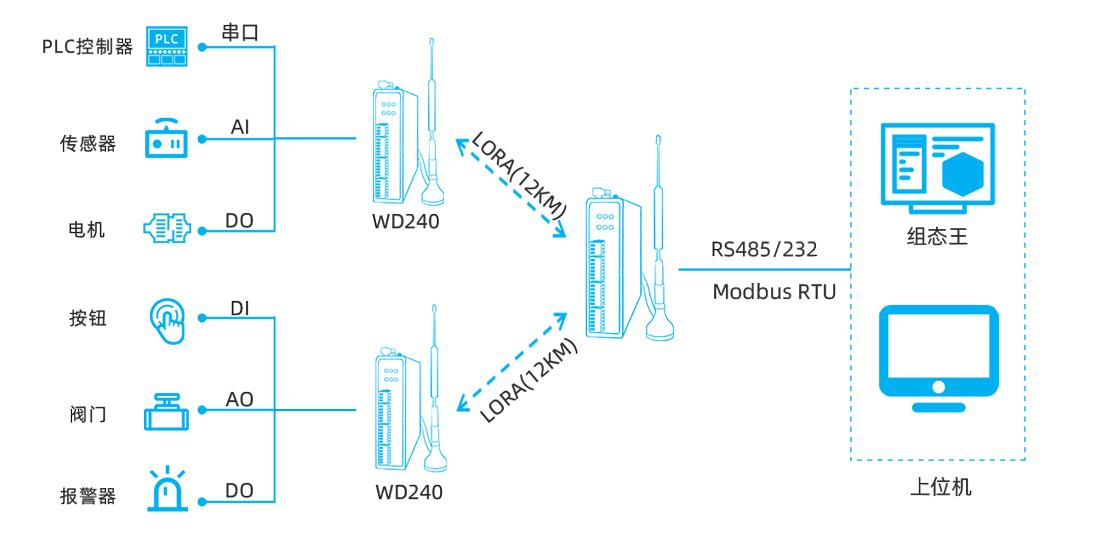

雨量水位數據采集終端機RTU:多傳感器融合,水文監測數據遠程查看

華為云發布全棧可觀測平臺 AOM,以 AI 賦能應用運維可觀測

同風起,耀星河!華為攜手伙伴一起創造無限可能

軟通動力鴻蒙生態應用全棧式服務亮相華為云云商店數智創新峰會

華為安全大咖談 | 華為終端檢測與響應EDR 第03期:全棧數據采集如何使威脅“被看到”

華為安全大咖談 | 華為終端檢測與響應EDR 第03期:全棧數據采集如何使威脅“被看到”

評論