網絡流量中的微突發問題常常難以察覺,但它們可能對網絡性能產生顯著影響。這篇文章深入探討了如何利用IOTA來捕捉和分析微突發,幫助您快速有效地解決網絡中的突發流量問題。

什么是微突發(Microburst)流量?

微突發是指接口在極短時間(毫秒級別)內收到大量突發流量,以至于瞬時速率達到平均速率的數十倍、數百倍,甚至超過接口帶寬的現象。網絡流量通常使用鏈路的平均利用率來衡量,即5分鐘的輸入或輸出率,單位為Mbps或Gbps。5分鐘平均值,甚至1秒鐘平均值通常都很平滑,顯示了網絡的穩定狀態。如果以更細的粒度(如每毫秒)查看網絡中的實際流量,則會發現突發流量要大得多。這些突發非常細微,以至于標準監控工具經常會忽略它們。微突發就是網絡流量中的這些短時間峰值。

問題描述

網絡中的短期過載(即所謂的Microburst)會影響應用程序的服務質量。傳統方法(如交換機和路由器上的接口統計數據以及SNMP數據)很難或根本無法檢測到這種情況。這是因為這些方法通常只能評估較長的時間間隔。因此,微突發分析給IT經理的故障排除工作帶來了真正的挑戰。

入門

下面的示例逐步概述了如何使用IOTA進行微突發分析。

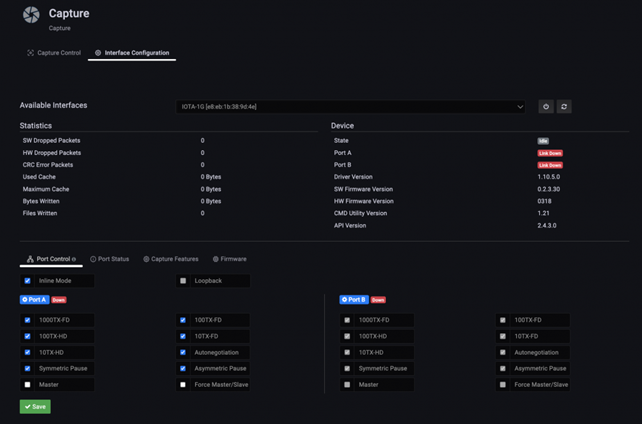

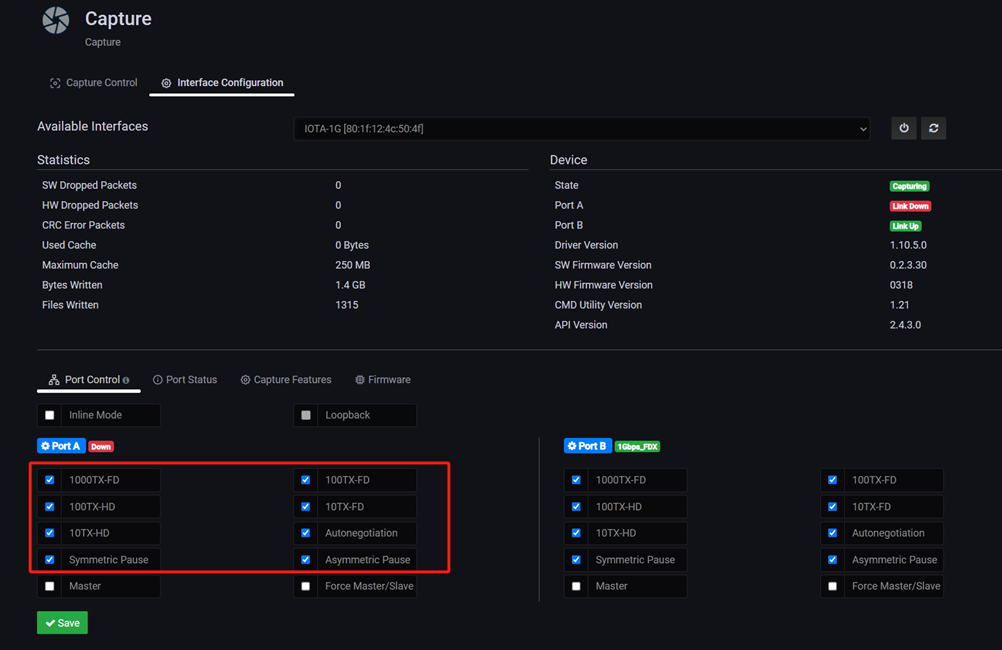

第一步,我們需要配置物理接口。為此,我們導航到左側菜單樹中的捕獲菜單,然后導航到接口配置部分。在所示配置中,接口配置為10/100/1000 Mbit/s自動協商的內聯模式,這意味著物理接口可以直接從內聯鏈路看到并捕獲要分析的流量。如果要將IOTA設置為帶外捕獲,以接收來自TAP或SPAN端口的流量,則必須取消勾選內聯模式框,并單擊保存按鈕。

圖1?物理接口的配置。在本例中,10/100/1000 Mbit/s自動協商為內聯模式。

圖1?物理接口的配置。在本例中,10/100/1000 Mbit/s自動協商為內聯模式。

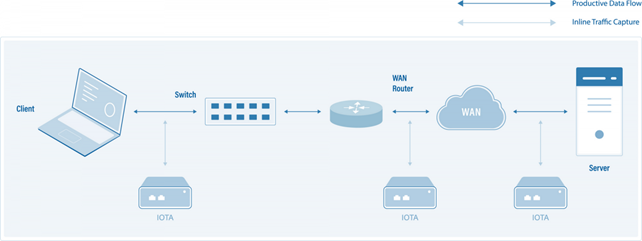

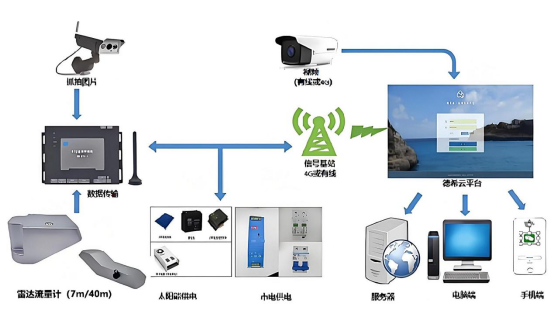

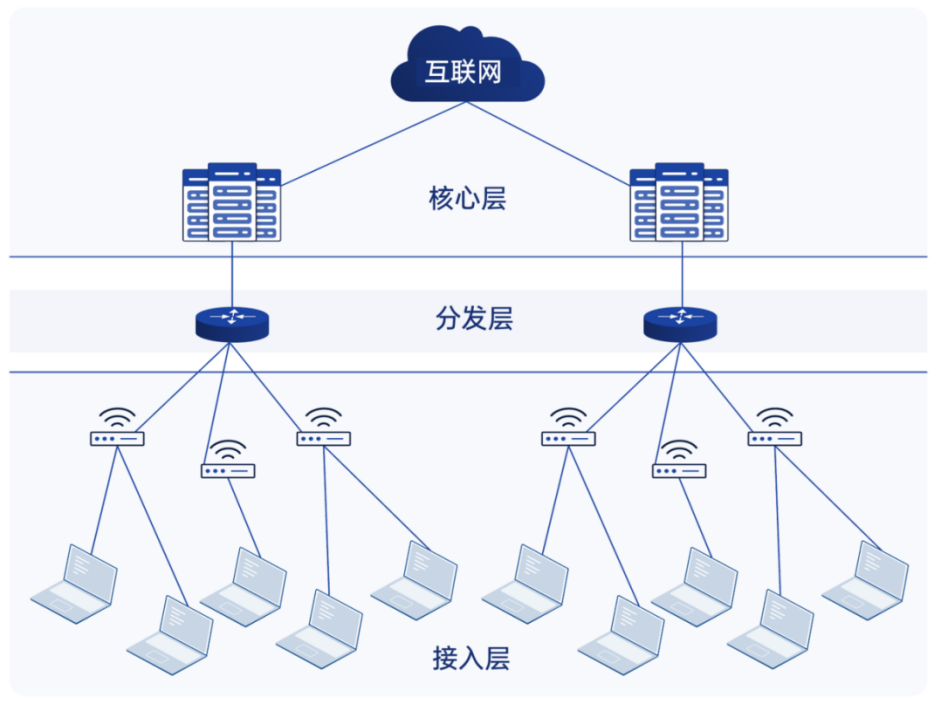

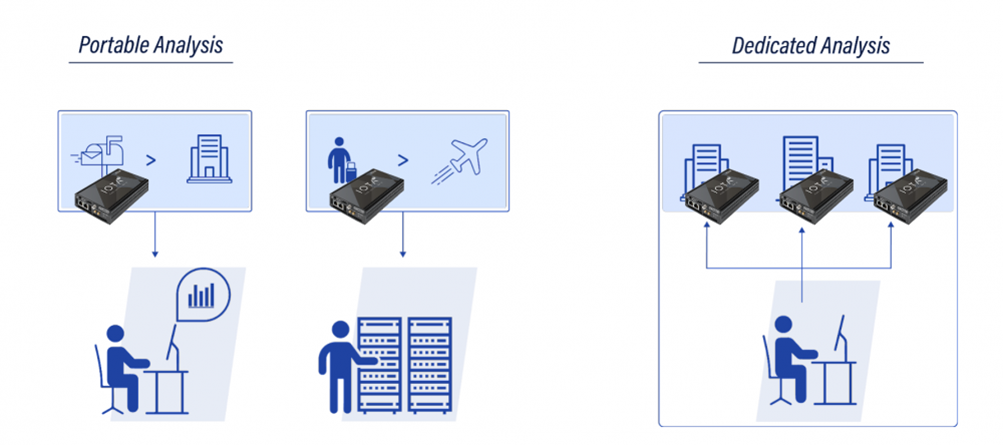

IOTA的放置

為進行微突發錯誤模式分析,應通過IOTA的集成端口或使用TAP內聯部署IOTA。

為了獲得真實的場景,IOTA應盡可能靠近發生錯誤的地點。但是,如果大量客戶出現瓶頸,首先必須確定他們使用哪些組件和接口進行通信,以確定適當的點。這通常是向提供商的廣域網過渡。

圖2 IOTA的位置,用于數據包平均和隨后的微突發分析。

圖2 IOTA的位置,用于數據包平均和隨后的微突發分析。

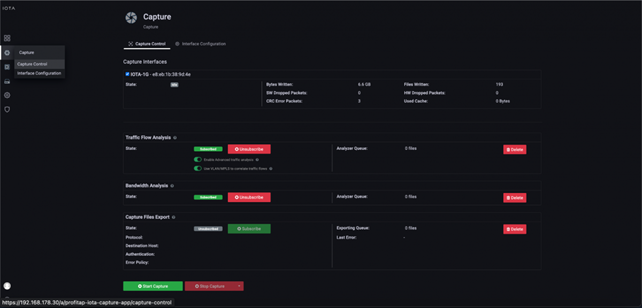

開始捕獲

放置好IOTA并準備好物理接口后,我們連接到適當的電纜,然后導航到捕獲控制部分并單擊屏幕底部的開始捕獲按鈕,開始捕獲過程。

圖3?使用“捕獲控制”部分的“開始捕獲”按鈕開始捕獲。

圖3?使用“捕獲控制”部分的“開始捕獲”按鈕開始捕獲。

微突發分析

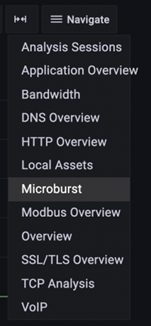

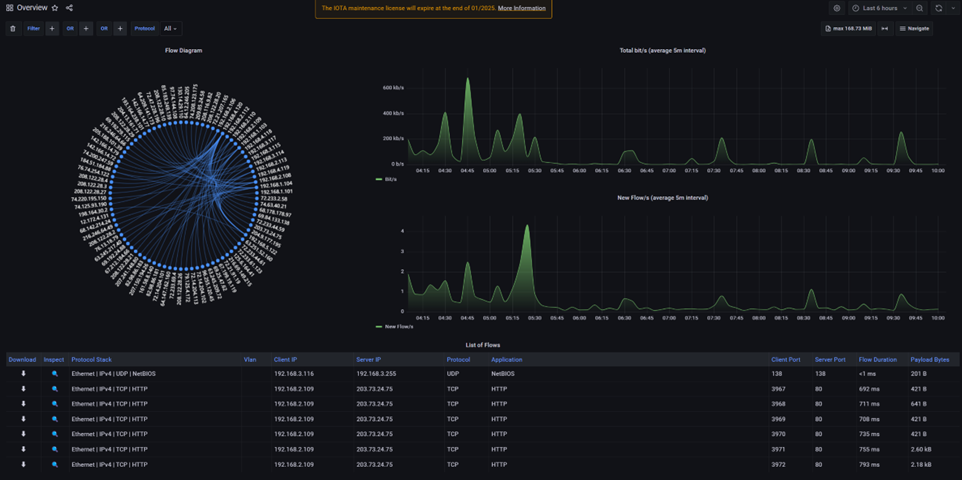

當用戶報告性能問題時,我們首先會詢問發生的時間。這通常只是一個非常粗略的時間:例如2023年5月20日,18:50至19:00。在后續工作中,我們首先將時間間隔限制在這個范圍內。為此,我們使用時間范圍的相對或絕對規格,或“向下鉆取”。然后,我們使用導航菜單切換到Microburst儀表板。

圖4?使用屏幕右上角的導航菜單切換到Microburst儀表板。

圖4?使用屏幕右上角的導航菜單切換到Microburst儀表板。

在該儀表板上,可以對負載范圍進行下鉆,以縮小時間范圍。

如圖5所示,微突發儀表板根據很短的時間間隔顯示微突發。IOTA會自動選擇適當的接口,并在右下方窗格中顯示以Mb/s為單位的最大入站和出站微突發,以及上方時間間隔內傳輸的字節數和數據包數。在圖表中,傳出流量顯示為紅色,傳入流量顯示為藍色。

向下鉆取到相應的時間范圍后,我們可以看到以200毫秒為時間間隔的微突發發顯示。我們檢測到1 Gbit/s連接的利用率為998 Mbit/s,相當于滿負荷。這一瓶頸導致了性能問題。

圖5?以200毫秒的時間間隔鉆取后的Microburst儀表板。

圖5?以200毫秒的時間間隔鉆取后的Microburst儀表板。

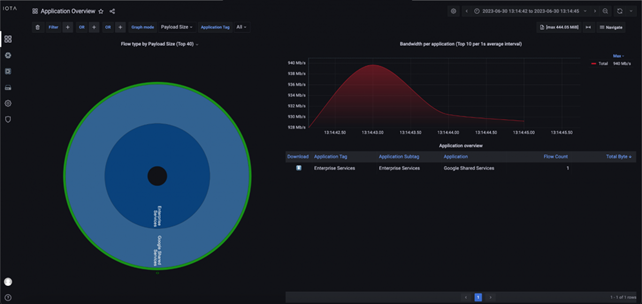

不過,我們仍然需要分析是哪個網絡流“拖慢”了應用程序。為此,我們需要通過導航菜單切換到應用程序概覽儀表板。

圖6?應用程序概覽儀表板,其中指出了造成被檢查微突發的根本原因。

圖6?應用程序概覽儀表板,其中指出了造成被檢查微突發的根本原因。

在應用程序概覽儀表板上,我們可以看到IOTA識別的應用程序。IOTA使用深度數據包檢測來識別使用過的應用程序。如圖6所示,Google共享服務的流量導致了微突發。因此,我們回到問題開始的客戶端,查看此刻使用了哪些Google服務。我們看到,此時正在運行備份到Google Drive的服務,占用了整個鏈接容量。

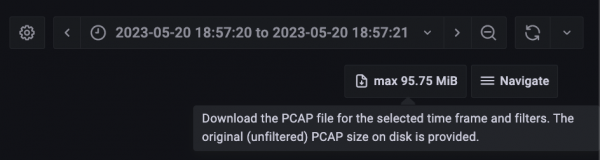

如果應用程序概覽儀表板無法識別應用程序,IOTA可以選擇在Microburst儀表板中導出相應的時間段。我們可以回到該儀表板,單擊導航菜單左側的下載按鈕,這樣就可以在需要時使用Wireshark等其他工具分析PCAP。

圖7?從Microburst面板直接下載相應時間間隔的數據。

圖7?從Microburst面板直接下載相應時間間隔的數據。

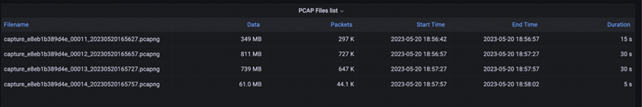

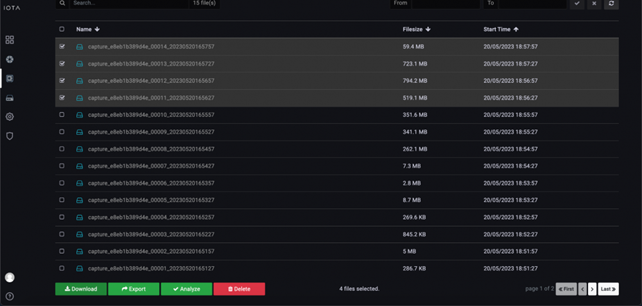

在Microburst面板的底部,我們還可以看到相應的PCAP文件,其中包含時間范圍、持續時間和文件大小。我們可以復制這些文件名來下載我們需要的文件。

圖8?微突發選定時間間隔內記錄的PCAPNG文件列表。

圖8?微突發選定時間間隔內記錄的PCAPNG文件列表。

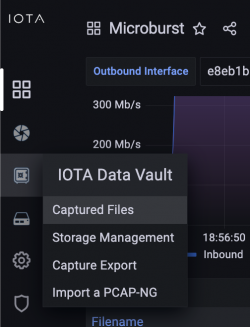

在此基礎上,我們導航到捕獲文件頁面,如圖9所示。

圖9?導航至“捕獲的文件”頁面。

圖9?導航至“捕獲的文件”頁面。

在PCAPNG文件列表中,我們選擇之前記下的文件名,然后點擊下載按鈕。

圖10?選擇和下載PCAPNG文件

圖10?選擇和下載PCAPNG文件

IOTA的優勢

由于測量時間間隔較短,IOTA可以檢測活動網絡組件上的普通接口工作負載無法捕獲的臨時瓶頸。此外,它還能通過應用識別對這些數據進行相應分析,或將其提供給進一步分析。因此,IOTA為我們分析瓶頸提供了更多可見性。

審核編輯 黃宇

-

網絡監控

+關注

關注

0文章

115瀏覽量

22061 -

流量檢測

+關注

關注

0文章

18瀏覽量

12791 -

Iota

+關注

關注

0文章

32瀏覽量

8595

發布評論請先 登錄

艾體寶干貨 IOTA實戰:如何精準識別網絡風險

網絡流量監控與網關優化

智能河道流量在線監測系統:實時數據分析與精準預警

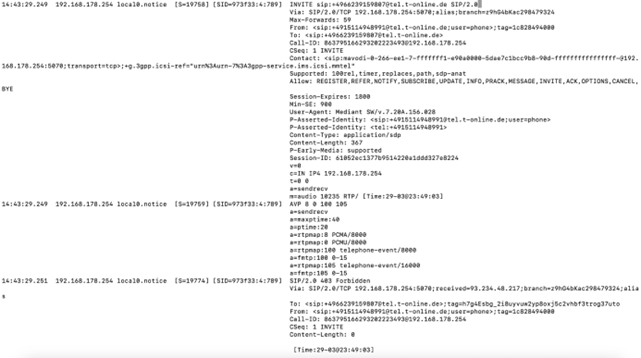

VoIP?網絡排障新思路:從日志到 IOTA?分析

艾體寶干貨 如何使用 IOTA?解決網絡電話(VoIP)質量問題

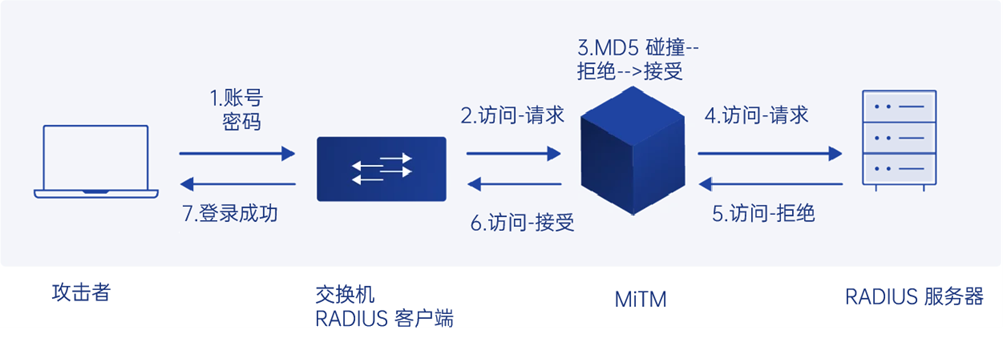

網絡安全指南:如何使用Profishark和IOTA檢測Blast-RADIUS

艾體寶干貨 IOTA流量分析秘籍第三招:檢測黑名單上的IP地址

微突發流量檢測與分析:IOTA讓網絡監控更精準

微突發流量檢測與分析:IOTA讓網絡監控更精準

評論