我們的世界變得越來越數字化,越來越多的使用設備被網絡連接起來。但是,這些快速變化也會帶來了風險。在過去的幾年里,像福特,吉普,日產和豐田這樣的汽車制造商都曾遭遇過汽車黑客漏洞。而最近一項研究發現,某些大眾汽車中車載信息娛樂系統(IVI)可能會被遠程黑客入侵。

這個漏洞是Daan Keuper與Thijs Alkemade兩位研究人員發現的,他們發現大眾及奧迪某些車型存在安全漏洞,車載信息娛樂系統與車載網絡易遭黑客攻破。該漏洞在2015年生產的大眾高爾夫GTE和奧迪3系車中都有發現。計算機研究人員Daan Keuper和發現該缺陷的Thijs Alkemade說,在某些情況下,IVI漏洞能讓攻擊者能夠指揮車載麥克風并監聽司機的談話,打開和關閉麥克風,以及訪問系統的完整地址簿和對話歷史記錄。他們表示,在任何時候,黑客都有可能通過導航系統跟蹤汽車。

高訪問級別的漏洞

研究人員表示,他們能夠利用哈曼制造的模塊化信息娛樂(MIB)平臺中未公開的漏洞通過Wi-Fi遠程訪問IVI系統。然后,利用暴露的端口訪問系統的管理軟件。兩位研究人員公布了其研究報告,報告中稱“我們可以遠程侵入MIB IVI系統,并從那里向IVI CAN 總線上發送任意CAN 消息……因此,我們可以控制中央屏幕,揚聲器和麥克風,這已經是很高的訪問級別。”

最初,他們使用該漏洞從磁盤讀取任意文件,但很快他們發現可以將其擴展為完全遠程代碼執行。訪問并不止步于此,Computest的研究人員通過這個漏洞發現,他們可以訪問IVI系統的多媒體應用單元(MMX)主處理器,該處理器負責屏幕合成和多媒體解碼等任務。從那里,他們能夠控制無線電和汽車控制單元(RCC)。報告稱:“下一步將是通過總線發送任意CAN消息,以了解我們是否能夠接觸任何安全關鍵組件。”

但是,向CAN總線發送任意的CAN消息將涉及到黑客直接連接到網關的芯片,并且用于在不同的CAN總線之間防火墻消息。在這一點上,Computest的研究人員表示,他們決定放棄他們的研究,因為它需要使用物理矢量從芯片中提取固件。

“經過慎重考慮,我們決定在這一點上停止研究,因為這可能會損害制造商的知識產權并可能違反法律,”Computest研究人員說。

漏洞不可通過OTA進行修復

Computest于2017年夏季將其研究工作納入大眾汽車。Keuper表示,2018年4月,大眾汽車向Computest提供了一封確認這些漏洞的信件,并聲明他們已經修復了信息娛樂系統的軟件更新。

盡管大眾汽車已經修復了目前正在生產的汽車,但Computest的研究人員強調,他們不會透露更多有關該漏洞的細節,因為這些更新無法通過無線(OTA)進行修復; 因此,受影響的車主可能要與他們的經銷商當面解決漏洞問題。

智能網聯給汽車帶來的漏洞

目前,由于智能網聯技術的發展,車變得更智能,同時也出現了很多風險。在過去,汽車主要是機械車輛,它們依靠機械來實現轉向和制動等功能操作。現代汽車主要依靠電子來控制這些系統。通過線控,與傳統的機械方法相比,有很多優點。由于組件是由計算機控制的,所以可能有多種安全功能。例如,如果前方雷達檢測到障礙物,認為碰撞是不可避免的,車輛會自動剎車。通過線控也可用于自動停車等,遠程駕駛等。

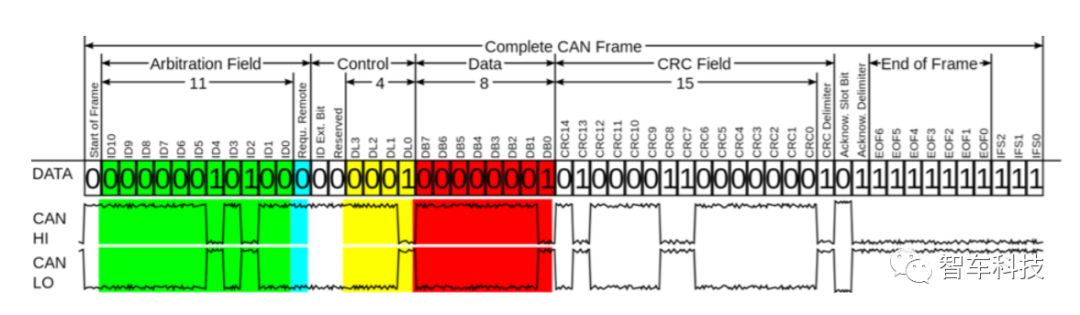

所有這些新功能都是可以實現的,因為現代汽車中的每個組件都連接到中央總線,由它來交換消息,最常見的總線系統是CAN總線。 CAN協議本身相對簡單,在基礎上,每條消息都有一個仲裁ID和一個有效載荷。那里沒有身份驗證,授權,簽名,加密等。一旦進入總線,就可以發送任意消息,被連接到同一總線的所有方都可以接收到。每個組件可以自行決定是哪些特定的消息適用于他們。

CAN協議原理圖

理論上,這意味著如果攻擊者能夠訪問車輛的CAN總線,就能控制汽車。例如,他們可以冒充前方雷達,指示制動系統緊急停車。攻擊者只需要找到一種方法來實際訪問連接到CAN總線的組件,而無需物理訪問。而且有很多遠程攻擊面可供選擇,其中一些需要靠近汽車,而另一些可從全球任何地方控制。一些需要與用戶互動的媒介可能會在不知不覺中襲擊乘客。

例如,現代汽車有一個監測輪胎壓力的系統,稱為TPMS(輪胎壓力監測系統),如果其中一層的壓力低,它將通知駕駛員。這是一個無線系統,輪胎將通過無線電信號或藍牙與汽車內的接收器通信。該接收器將通過CAN總線上的消息反過來通知其他組件。組合儀表將收到此消息,并作為響應打開相應的警示燈。另一個例子是鑰匙鏈,它與汽車內的接收器進行無線通信,而鑰匙鏈又與車門鎖和發動機中的防盜鎖通信。所有這些組件都有兩個共同點:它們都連接到CAN總線,并具有遠程攻擊面(即接收器)。

現代汽車有兩種防止惡意CAN消息的主要方式。首先是汽車所有部件的防御行為。每個組件都設計了始終選擇最安全的選項,以防止可能出現故障。例如,自動停車的自動轉向可能會在默認情況下禁用,只有在汽車倒車時和低速時才能啟用。如果公交車上的另一個惡意設備冒充前方雷達,試圖觸發緊急停車,那么真正的前方雷達將繼續發送信息。

第二種保護機制是現代汽車具有多個CAN總線,它將安全關鍵設備與便利設備分開。例如,制動器和發動機連接到高速CAN總線,而空調和擋風玻璃刮水器連接到分離的(并且最有可能的是低速)CAN總線。理論上一些車是完全可以分開的,但實際上它們通常通過所謂的網關連接。這是因為有些情況下數據必須從低速CAN總線流向高速CAN總線。例如,門鎖必須能夠與發動機通信來啟用和禁用防盜鎖,并且IVI系統從發動機接收狀態信息和錯誤代碼以顯示在中央顯示器上。對這些消息進行防火墻是網關的責任,它將監控每條總線上的每條消息并決定允許哪些消息通過。

具有蜂窩連接的IVI系統連接到低速CAN總線,高速CAN總線由網關保護

在過去的幾年里,我們看到了智能網聯汽車的增加,甚至看到過兩個蜂窩網絡連接的汽車。例如,IVI系統可以使用此連接來獲取諸如地圖數據之類的信息,或者提供諸如互聯網瀏覽器或Wi-Fi熱點之類的功能,或者可以通過APP來控制某些功能。例如,遠程啟動集中供熱以預熱汽車,或通過遠程鎖定/解鎖汽車。在所有情況下,具有蜂窩連接的設備也要連接到CAN總線,這種遠程理論上可能危害車輛。其中一些是有可能受到攻擊的,因為蜂窩連接沒有受到防火墻的阻擋,而其他攻擊則依賴于用戶訪問車內瀏覽器上網頁產生的漏洞。

智能網聯汽車讓未來汽車更智能和便利,但是由電控取代機械控制將會引入新的安全風險。未來,在發展智能網聯汽車技術的同時,也要兼顧網聯安全性研究,設置更多的加密機制來確保車輛的出行安全。

-

CAN

+關注

關注

57文章

2901瀏覽量

467160 -

大眾

+關注

關注

1文章

796瀏覽量

34351 -

智能網聯汽車

+關注

關注

9文章

1150瀏覽量

31477

原文標題:最新研究:大眾奧迪車載信息娛樂系統存安全漏洞,易被遠程黑客侵入

文章出處:【微信號:IV_Technology,微信公眾號:智車科技】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

芯馳科技亮相2025吉利汽車技術論壇

華為引領智能網聯汽車產業智能化進程

地平線榮獲2024年智能網聯汽車功能安全應用典型案例

北斗智聯探討汽車智能網聯技術趨勢

中國智能網聯汽車產業取得顯著成效

智能網聯汽車技術發展的同時,也要兼顧網聯安全性研究

智能網聯汽車技術發展的同時,也要兼顧網聯安全性研究

評論