對于臺各電8月3日的染病毒停工事件的原因,臺積電總裁魏哲家6日下午在說明會上進行了簡要說明。

魏哲家表示,這次的病毒為去年全球爆發的“WannaCry”的變種,在竹科廠房安裝新機臺時帶入,進而蔓延至中科和南科廠房。

此前臺積電防范病毒的策略時在安裝新機臺時,先掃毒,再上線。而此次的失誤在于先上線了機臺,才進行掃毒程序,于是就發生了事故。

魏哲家一再強調這次是由于新機臺上線前未進行隔離所致,由于臺積電的所有機臺都是連線的,只要一臺感染,就會傳染至全部機臺。

據其表示,目前臺積電所有機臺都為Windows 7系統,新機臺也是Windows 7,但并未“打補丁”,事故后將會對所有系統做更新。

很顯然,這是一次典型的工控信息安全事故,也意味著沒有工控信息安全防護解決方案的保護,先進制造業將面臨著巨大的風險和損失。

為此,政委連線了中國工控信息安全領導企業安點科技CEO許鑫先生,結合此次臺積電染毒事件,就先進制造業領域工控信息安全防護體系解決方案的關鍵問題進行了探討,希望可以對業界有所幫助。

從工控信息安全的角度分析,您認為臺積電這次染毒的可能路徑是什么?

許鑫:首先從媒體了解的內容并不能完全確認其真實性,初步確認是去年5月全球爆發的勒索病毒所致,是MS017-101漏洞,通過445端口傳播。病毒來源是日系硅片傳輸系統,目前硅片傳輸系統的兩大主力供應商都來自日本,分別是Murata Machinery和Daifuku。染毒過程通過不同系統間的通信傳播所致,媒介包括可存儲設備、網絡等。

我們也需要特別注意的是,隨著科技的發展,可存儲媒介也呈現出多元化的趨勢。

針對先進制造系統,該如何建立工控信息安全防護體系,您的建議是什么?

許鑫:由于制造型企業為了提高產品競爭優勢,保證行業地位,不斷謀求提高自身生產控制系統的信息化程度,以保證其生產先進性與產能,這必然導致同一環境下,不同開發商或品牌的系統不斷增加,同時增加了網絡環境的復雜性,這就給惡意代碼的隱匿傳播帶來了便利性,因為對于其中某一系統而言,其他系統都可能帶來不安全的因素。

應對這一問題,我們建議用戶制定適合自己的工控網絡安全框架,并能夠通過技術手段做到如下關鍵的五點:1、資產管理;2、威脅識別;3、安全基線定義;4、防護策略動態調整;5、供應鏈安全管理。

由于網絡復雜性的不斷提高,以及安全威脅的潛伏期與攻擊持續性的不斷增加,企業需要動態的、個性化的網絡安全響應能力,應建立能夠處理跨時段碎片化網絡威脅數據的能力,并能夠通過技術手段達到應對跨部門、跨工種的網絡安全應急響應需求。

這次臺積電所遭病毒,從單機擴散到多機,采取怎樣的措施才能防止此類擴散?

許鑫:我們必須要注意到,在企業運營過程中,生產連續性是第一要務,我們需要保證生產過程的順利執行,這就給安全處置技術帶來了很大難度,也是制約AI技術在工控安全領域發展的一大難題。

復雜網絡中,對惡意代碼的橫向擴散可以通過加強網絡安全威脅識別能力與部署網絡安全防護技術來進行有效的阻斷與隔離,通過在關鍵節點進行威脅數據搜集,提供決策輔助,達到動態防護效果,達成高效的縱深防御機制。

未來企業生產控制網絡威脅識別能力的建設將成為工業企業實現生產控制網絡安全的最大阻礙,以往企業把這一工作寄托在安全技術廠商身上,但生產控制網絡不同于標準IT網絡,其個性化特征明顯,這就需要企業與安全技術廠商不斷互動,建立長效溝通機制,以達到動態提高自身網絡安全防護能力的目的,同時這也是對工控安全技術廠商安全服務能力的一大考驗。

政委點評:在“中國制造2025”計劃實施的過程中,我們一定要切實重視工控信息安全防護體系的建設,減少或者杜絕類似臺積電染毒事件的發生,避免造成不可彌補的重大損失。

-

臺積電

+關注

關注

44文章

5755瀏覽量

169789 -

制造業

+關注

關注

9文章

2330瀏覽量

54650

原文標題:【今日頭條】從“臺積電染毒事件”重新審視先進制造業工控信息安全防護體系的重要性

文章出處:【微信號:ChinaAET,微信公眾號:電子技術應用ChinaAET】歡迎添加關注!文章轉載請注明出處。

發布評論請先 登錄

芯盾時代助力贛州銀行構建全渠道數字安全防護體系

西門子與臺積電合作推動半導體設計與集成創新 包括臺積電N3P N3C A14技術

授時安全防護裝置是什么?怎么選?

臺積電披露:在美國大虧 在大陸大賺 臺積電在美投資虧400億臺幣

洛微科技推出3D立體安全防護解決方案

面向未來 三星構建移動安全防護體系

伺服驅動器的安全防護措施

最有效的云服務器網絡安全防護措施

越界智能監測攝像機:安全防護的新利器

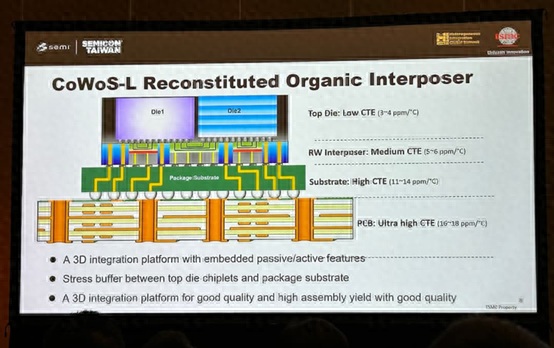

臺積電CoWoS產能將提升4倍

臺積電封裝,新規劃

結合臺積電染毒事件工控信息安全防護體系解決方案

結合臺積電染毒事件工控信息安全防護體系解決方案

評論