為了和大家探討網(wǎng)絡(luò)安全領(lǐng)域中的關(guān)鍵問題,我將分兩期來展示如何使用ntopng和NetFlow/IPFIX檢測Dos攻擊。在本篇中,我先簡單介紹網(wǎng)絡(luò)安全面臨的挑戰(zhàn)、為何網(wǎng)絡(luò)流量分析在應(yīng)對網(wǎng)絡(luò)安全挑戰(zhàn)中起重要作用,此外,我會介紹在此次檢測中使用到的工具軟件。

夏雨

網(wǎng)絡(luò)工程師,專攻網(wǎng)絡(luò)通信,負(fù)責(zé)網(wǎng)絡(luò)流量監(jiān)控的產(chǎn)品技術(shù)服務(wù)和售后服務(wù),經(jīng)驗(yàn)豐富,響應(yīng)迅速。

一

網(wǎng)絡(luò)安全挑戰(zhàn)

近年來,由于網(wǎng)絡(luò)攻擊和在線安全威脅的增加令人擔(dān)憂,造成這種增長的原因包括以下幾個方面:

對技術(shù)的依賴性越來越強(qiáng):

隨著我們對各種設(shè)備的依賴性增加,與互聯(lián)網(wǎng)的連接也日益緊密,這為攻擊者提供了更多的機(jī)會。網(wǎng)絡(luò)中的每個連接點(diǎn)都可能成為攻擊的目標(biāo),因此對網(wǎng)絡(luò)流量進(jìn)行持續(xù)的監(jiān)控變得至關(guān)重要。

攻擊的復(fù)雜化:

網(wǎng)絡(luò)攻擊變得越來越復(fù)雜。網(wǎng)絡(luò)犯罪分子不斷開發(fā)先進(jìn)技術(shù),如更具說服力的社會工程學(xué)攻擊、更先進(jìn)的惡意軟件以及能夠繞過安全防御的針對性攻擊。這些攻擊形式的演變使得傳統(tǒng)的安全措施往往難以應(yīng)對。

動機(jī)多樣:

網(wǎng)絡(luò)攻擊者的動機(jī)多種多樣,包括竊取個人、財(cái)務(wù)或企業(yè)數(shù)據(jù)、工業(yè)間諜活動、勒索軟件、破壞活動等。這種多樣性使得攻擊更加廣泛,也更加難以防范。

物聯(lián)網(wǎng) (IoT) 的發(fā)展:

物聯(lián)網(wǎng)的發(fā)展引入了大量的網(wǎng)絡(luò)連接設(shè)備,而這些設(shè)備往往缺乏足夠的安全標(biāo)準(zhǔn)。這些設(shè)備不僅可能成為攻擊的目標(biāo),還可以作為攻擊者實(shí)施更廣泛攻擊的接入點(diǎn)。

威脅全球化:

互聯(lián)網(wǎng)的普及使得威脅變得全球化,攻擊者可以從世界任何地方采取行動。這種全球化的威脅加大了網(wǎng)絡(luò)安全的挑戰(zhàn),需要全球范圍內(nèi)的合作和協(xié)調(diào)來應(yīng)對。

缺乏意識和培訓(xùn):

缺乏網(wǎng)絡(luò)安全意識和培訓(xùn)是一個關(guān)鍵因素。許多用戶缺乏對網(wǎng)絡(luò)安全的基本理解,容易成為網(wǎng)絡(luò)釣魚攻擊的受害者,或者忽視安全最佳實(shí)踐,使攻擊者更容易侵入系統(tǒng)。

與加密有關(guān)的問題:

加密是網(wǎng)絡(luò)安全的重要工具,但攻擊者也可以利用它來隱藏自己的活動。端到端加密會使當(dāng)局難以監(jiān)控和防止非法在線活動,這使得追蹤和阻止網(wǎng)絡(luò)威脅變得更加困難。因此,解決加密技術(shù)與安全之間的平衡成為一項(xiàng)重要挑戰(zhàn)。

二

網(wǎng)絡(luò)流量分析的作用

網(wǎng)絡(luò)實(shí)現(xiàn)了快速可靠的數(shù)據(jù)傳輸,促進(jìn)了通信發(fā)展,并支持從交換個人信息到執(zhí)行復(fù)雜業(yè)務(wù)流程的廣泛應(yīng)用。然而,這種互聯(lián)性也使網(wǎng)絡(luò)更易受到網(wǎng)絡(luò)攻擊,如何應(yīng)對此類威脅?方法如下:

01

流量實(shí)時監(jiān)控和回溯分析

網(wǎng)絡(luò)流量代表設(shè)備和服務(wù)器之間的數(shù)據(jù)流,網(wǎng)絡(luò)流量分析可以實(shí)時監(jiān)控網(wǎng)絡(luò)中的數(shù)據(jù)流量和通信模式。通過持續(xù)監(jiān)測網(wǎng)絡(luò)流量,可以及時發(fā)現(xiàn)異常行為和潛在的安全威脅,從而采取及時的防御措施。

02

異常檢測

通過分析網(wǎng)絡(luò)流量,可以識別可疑活動,如未經(jīng)授權(quán)的訪問嘗試、如大量的數(shù)據(jù)包丟失、不尋常的通信模式、異常的數(shù)據(jù)傳輸、惡意軟件或異常行為。異常流量可能是正在進(jìn)行的攻擊或試圖破壞安全的跡象。分布式拒絕服務(wù)(DoS/DDoS)攻擊可通過監(jiān)控試圖壓垮目標(biāo)系統(tǒng)的異常流量峰值來檢測。

03

威脅識別

網(wǎng)絡(luò)流量分析可以幫助識別各種類型的網(wǎng)絡(luò)安全威脅,包括惡意軟件傳播、網(wǎng)絡(luò)入侵、數(shù)據(jù)泄露等。通過分析網(wǎng)絡(luò)流量中的特征和模式,可以識別出潛在的攻擊行為,并采取相應(yīng)的應(yīng)對措施。

04

安全事件響應(yīng)

了解網(wǎng)絡(luò)流量對于快速事件響應(yīng)至關(guān)重要。及早識別攻擊可隔離威脅、減輕損害并恢復(fù)安全。網(wǎng)絡(luò)流量信息可用于追蹤攻擊來源、識別被利用的漏洞并制定適當(dāng)?shù)膽?yīng)對措施。

05

安全策略改進(jìn)

通過對網(wǎng)絡(luò)流量的長期分析,可以識別出網(wǎng)絡(luò)安全策略的漏洞和不足之處。這有助于安全團(tuán)隊(duì)改進(jìn)現(xiàn)有的安全措施和策略,加強(qiáng)網(wǎng)絡(luò)的防御能力,提高網(wǎng)絡(luò)安全水平。

06

保護(hù)敏感數(shù)據(jù)

網(wǎng)絡(luò)流量可能包含敏感信息,仔細(xì)監(jiān)控這些流量有助于識別和保護(hù)敏感數(shù)據(jù),防止數(shù)據(jù)丟失、被盜或未經(jīng)授權(quán)的訪問。

總之,網(wǎng)絡(luò)流量是了解、檢測和應(yīng)對網(wǎng)絡(luò)攻擊的寶貴信息來源。對網(wǎng)絡(luò)流量的準(zhǔn)確分析可幫助企業(yè)加強(qiáng)安全,有效應(yīng)對新出現(xiàn)的威脅。

三

DOS 攻擊

DOS(denial of service,拒絕服務(wù))攻擊是一種計(jì)算機(jī)攻擊,其目的是通過各種手段使合法用戶無法正常使用資源或嚴(yán)重降低服務(wù)速度。這種攻擊的實(shí)施通常是通過限制或拒絕合法客戶端的訪問,從而耗盡系統(tǒng)(服務(wù)器)的資源,如網(wǎng)絡(luò)帶寬、CPU 處理能力或系統(tǒng)內(nèi)存。

DoS 攻擊可由單個主機(jī)實(shí)施,并且有可能被追蹤到攻擊源。其運(yùn)行模式主要包括以下幾種:

流量泛洪:

DoS 攻擊通常會導(dǎo)致目標(biāo)系統(tǒng)遭受大量的網(wǎng)絡(luò)流量。例如,SYN 泛洪攻擊的目的是通過向目標(biāo)系統(tǒng)發(fā)送大量的SYN請求(TCP連接的三方握手的第一步),從而使系統(tǒng)超載,因?yàn)樗粩嗟却鴱奈吹竭_(dá)的回復(fù)。

耗盡資源攻擊:

DoS 攻擊可能旨在耗盡系統(tǒng)的資源,包括內(nèi)存或 CPU。攻擊者通過向系統(tǒng)發(fā)送大量的請求或占用大量的系統(tǒng)資源,以使系統(tǒng)無法正常工作。

協(xié)議攻擊:

有些 DoS 攻擊會利用通信協(xié)議中的特定漏洞。例如,ICMP 泛洪攻擊利用 ICMP 數(shù)據(jù)包淹沒目標(biāo)系統(tǒng),從而消耗帶寬并使系統(tǒng)不可用。

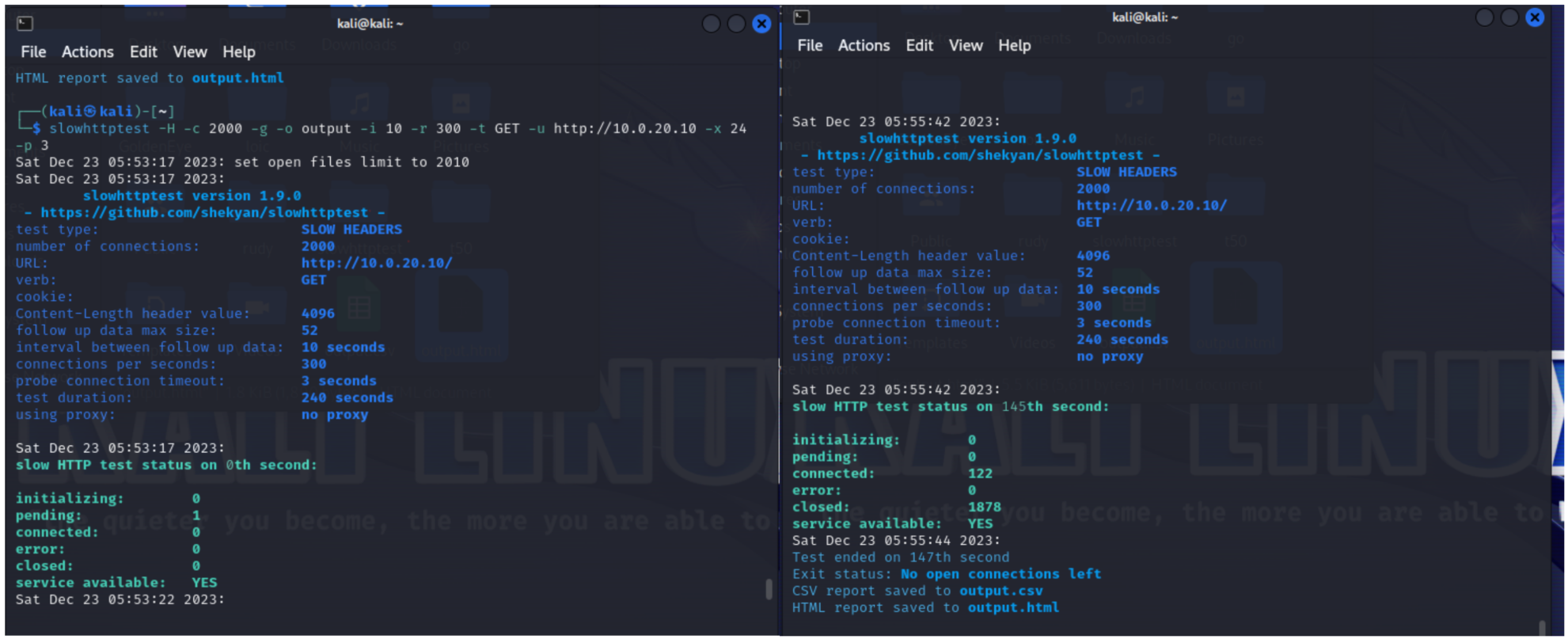

低速DoS攻擊:

有些 DoS 攻擊并不完全中斷服務(wù),而是試圖使服務(wù)嚴(yán)重減速,從而使合法用戶無法正常訪問服務(wù)。這種方式下,攻擊者可能會利用系統(tǒng)的弱點(diǎn)或缺陷來減慢其響應(yīng)速度,導(dǎo)致服務(wù)的延遲或不穩(wěn)定性。

四

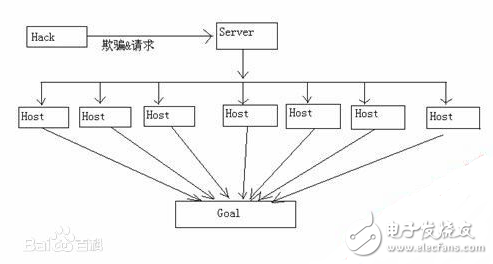

DDoS攻擊

DDoS(Distributed Denial of Service,分布式拒絕服務(wù))是一種 DoS 攻擊的變體,涉及分布在不同地理位置的多個設(shè)備,以增強(qiáng)攻擊的威力。這些被攻擊的系統(tǒng)通常是 BotNet(僵尸網(wǎng)絡(luò)) 的一部分,即一組受惡意軟件感染的機(jī)器,它們會響應(yīng)攻擊者的命令,但也可以自主行動。其目的與 DoS 攻擊相同,即通過限制或拒絕合法客戶端的訪問,耗盡系統(tǒng)(服務(wù)器)的資源,如網(wǎng)絡(luò)帶寬、CPU 處理能力或系統(tǒng)內(nèi)存。

為了防止 DoS/DDoS 攻擊,企業(yè)通常會采取一些安全措施,如防火墻、入侵檢測和防御系統(tǒng)(IDS 入侵檢測系統(tǒng)/IPS 入侵防御系統(tǒng))。

在我的模擬中,我將使用 Ntopng,這是一個網(wǎng)絡(luò)分析和監(jiān)控應(yīng)用程序,能夠?qū)崟r分析從思科路由器傳入的 NetFlow 流量,也可以離線分析。

五

Netflow

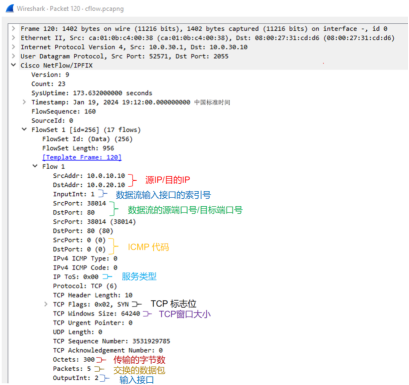

NetFlow 是思科開發(fā)的一種用于收集、監(jiān)控和分析網(wǎng)絡(luò)流量的協(xié)議。Netflow 用于獲取網(wǎng)絡(luò)活動的詳細(xì)信息,以進(jìn)行性能優(yōu)化、安全、帶寬使用、流量和異常行為檢測。

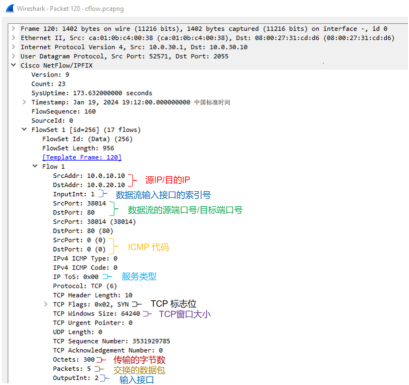

Netflow 可以發(fā)送大量信息,以下是主要信息:

圖1 Netflow字段格式

數(shù)據(jù)通過數(shù)據(jù)報(UDP)從路由器或其他網(wǎng)絡(luò)設(shè)備發(fā)送到收集器。

NetFlow 對帶寬和網(wǎng)絡(luò)開銷的影響非常小,因此非常高效。以下是 NetFlow 的一些特性:

聚合數(shù)據(jù)表示:NetFlow 為通過網(wǎng)絡(luò)的每個數(shù)據(jù)包發(fā)送部分信息,因此輕便高效。它以 "流 "的形式發(fā)送匯總信息。每個流由具有共同特征(如協(xié)議、IP 地址和源/目的端口)的數(shù)據(jù)包序列表示。

取樣:取樣只允許收集部分?jǐn)?shù)據(jù)包,從而進(jìn)一步減少了開銷,同時仍保留了具有代表性的流量樣本。

協(xié)議效率:NetFlow 的設(shè)計(jì)輕便高效。數(shù)據(jù)包頭的結(jié)構(gòu)設(shè)計(jì)可將開銷降至最低,數(shù)據(jù)以緊湊的方式傳輸,從而提高通信效率。

這些功能可以監(jiān)控和分析大量數(shù)據(jù),而不會使系統(tǒng)資源超負(fù)荷,因此非常實(shí)用。

六

使用的基礎(chǔ)設(shè)施和軟件

為了實(shí)現(xiàn)虛擬網(wǎng)絡(luò),我們使用了 GNS3 軟件。

GNS3 是一款開源軟件,可真實(shí)模擬復(fù)雜網(wǎng)絡(luò),無需專用網(wǎng)絡(luò)硬件。它有一個圖形界面,可在多個操作系統(tǒng)上運(yùn)行:

Dynamips,一種可模擬思科 IOS 操作系統(tǒng)的軟件

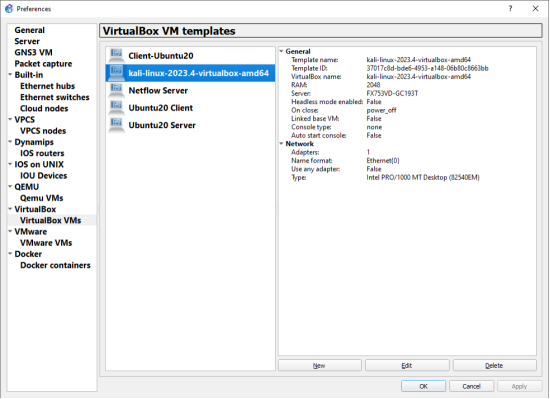

VirtualBox 是運(yùn)行虛擬機(jī)的免費(fèi)開放源碼軟件(見下文 GNS3 - VirtualBox 集成允許虛擬機(jī)連接并放置在由思科虛擬網(wǎng)絡(luò)設(shè)備(路由器和交換機(jī))組成的網(wǎng)絡(luò)中。)

圖2 GNS3 - VirtualBox 集成

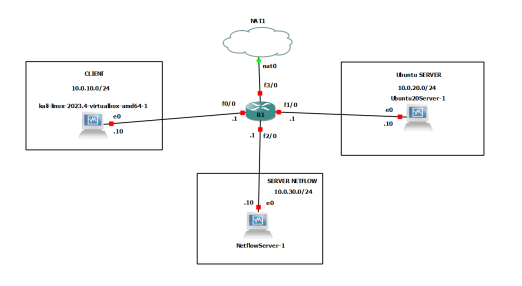

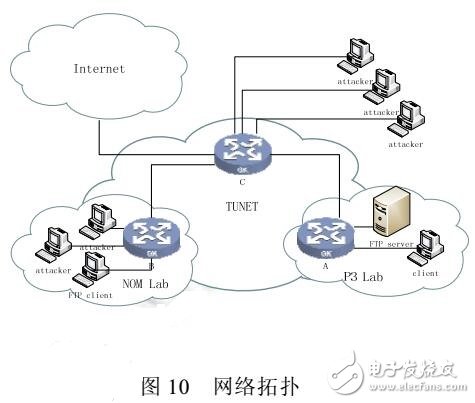

網(wǎng)絡(luò)內(nèi)有:

一個客戶端網(wǎng)絡(luò)(10.0.10.0/24),其中有一個裝有 Kali Linux 操作系統(tǒng)的客戶端,這是一個以內(nèi)置多種滲透測試工具而聞名的 Unix 發(fā)行版。

服務(wù)器網(wǎng)絡(luò)(10.0.20.0/24),其中有一臺可提供網(wǎng)絡(luò)服務(wù)的服務(wù)器,這就是目標(biāo)服務(wù)器,為簡化場景,該網(wǎng)絡(luò)沒有防火墻保護(hù)。

NetFlow 服務(wù)器網(wǎng)絡(luò)(10.0.30.0/24),我們的 NetFlow 服務(wù)器就在其中,它負(fù)責(zé)接收和收集思科路由器發(fā)送的 NetFlow 數(shù)據(jù)。

在這里,我們連接了一個 Ntopng 服務(wù)器 (https://www.Ntopng.org/),它可以 "讀取 "并處理 Cisco 路由器發(fā)送的 NetFlow 數(shù)據(jù)。

GNS3 軟件使用的 NAT 網(wǎng)絡(luò)(192.168.56.0/24),通過 "云 NAT "設(shè)備執(zhí)行輸出和互聯(lián)網(wǎng)導(dǎo)航。

在上述不同子網(wǎng)之間路由的 Cisco 路由器,對流量進(jìn)行采樣并將其詳細(xì)信息發(fā)送到 NetFlow 服務(wù)器。

圖3 網(wǎng)絡(luò)拓?fù)鋱D

七

Ntopng

為了處理 NetFlow 數(shù)據(jù),我們決定使用 Ntopng 軟件。Ntopng 是一款高效網(wǎng)絡(luò)流量監(jiān)控應(yīng)用程序,旨在提供有關(guān)網(wǎng)絡(luò)活動的詳細(xì)信息。它的主要功能是實(shí)時流量分析,使網(wǎng)絡(luò)管理員能夠深入了解網(wǎng)絡(luò)活動、性能和可能存在的安全問題。

Ntopng 可以通過以下兩種主要方式讀取 NetFlow 數(shù)據(jù):

01

NetFlow 收集器(NetFlow 收集器模式):

在此模式下,Ntopng 充當(dāng) NetFlow 收集器。它接收并分析由路由器和交換機(jī)等網(wǎng)絡(luò)設(shè)備發(fā)送的 NetFlows,這些設(shè)備會生成此類數(shù)據(jù)。這些 NetFlows 包含網(wǎng)絡(luò)流量信息,如源和目標(biāo) IP 地址、端口、協(xié)議、連接持續(xù)時間和傳輸數(shù)據(jù)量。Ntopng 會處理這些 NetFlows,生成詳細(xì)的網(wǎng)絡(luò)流量報告。

這就是我們的基礎(chǔ)設(shè)施所使用的模式。

02

NetFlow 探測(NetFlow 探測模式):

在這種模式下,Ntopng 充當(dāng) NetFlow 探測器。它可以向要監(jiān)控的網(wǎng)絡(luò)設(shè)備發(fā)送 NetFlow 數(shù)據(jù)包,并分析其響應(yīng)以獲取流量信息。當(dāng)網(wǎng)絡(luò)設(shè)備不支持 NetFlow 本機(jī)生成,但仍允許流量監(jiān)控時,這種方法尤其有用。

這兩種模式都允許 Ntopng 提供有關(guān)網(wǎng)絡(luò)流量的詳細(xì)信息,識別模式和異常情況,并促進(jìn)網(wǎng)絡(luò)資源的有效管理。在 NetFlow 收集模式和 NetFlow 探測模式之間做出選擇,取決于網(wǎng)絡(luò)環(huán)境的具體要求以及相關(guān)網(wǎng)絡(luò)設(shè)備中 NetFlow 功能的可用性。

在實(shí)施過程中,我們在 Ubuntu Linux 20.04lts 服務(wù)器上安裝了 Ntopng 軟件。

通過該許可證,我們可以不受限制地管理 NetFlow 流量的數(shù)量,并利用一些附加功能,如警報管理。

八

VirtualBox

Oracle VM VirtualBox 是一款免費(fèi)開源軟件,用于運(yùn)行 x86 和 64 位架構(gòu)的虛擬機(jī)(根據(jù) GNU 通用公共許可證條款發(fā)布的精簡版),支持將 Windows、GNU/Linux 和 macOS 作為主機(jī)操作系統(tǒng),并能夠?qū)?Windows、GNU/Linux、OS/2 Warp、BSD(如 OpenBSD、FreeBSD)以及 Solaris 和 OpenSolaris 作為客戶操作系統(tǒng)。

在我們的基礎(chǔ)架構(gòu)中,我們在 Windows 主機(jī)上安裝了 Virtualbox,并安裝了以下虛擬機(jī):

Kali Linux 虛擬機(jī),如上所述,在客戶端網(wǎng)絡(luò)中模擬惡意和/或受感染的客戶端 。

安裝了 Ntopng 和 Nprobe 軟件的 Ubuntu 虛擬機(jī),用于接收和管理 NetFlow 流量。

Ubuntu 服務(wù)器虛擬機(jī),扮演目標(biāo)/靶標(biāo)角色。

網(wǎng)絡(luò)地址

本期內(nèi)容就到此結(jié)束,在下一篇文章中,我將會展示使用ntopng和NetFlow/IPFIX檢測Dos攻擊的操作步驟并做詳細(xì)分析。

-

檢測

+關(guān)注

關(guān)注

5文章

4632瀏覽量

92715 -

網(wǎng)絡(luò)安全

+關(guān)注

關(guān)注

11文章

3336瀏覽量

61335 -

流量分析

+關(guān)注

關(guān)注

0文章

6瀏覽量

5744

發(fā)布評論請先 登錄

如何理解流量攻擊和防護(hù)好攻擊 銳訊網(wǎng)絡(luò)高防服務(wù)器-羅沛亮

基于線性預(yù)測的DDoS攻擊檢測方法

一種評估DoS攻擊效果的指標(biāo)體系

什么是DoS/拒絕服務(wù)

黑客Dos命令大全_入門dos命令教程

dos攻擊原理及攻擊實(shí)例

dos攻擊有多少種_DoS攻擊種類

RoQ攻擊的特征提取和檢測

什么是DoS攻擊都有哪些類型

海外數(shù)據(jù)機(jī)房中,交換機(jī)的三層DoS攻擊防御體系

【虹科技術(shù)分享】ntopng是如何進(jìn)行攻擊者和受害者檢測

CISPA-Helmholtz中心洞察UDP協(xié)議漏洞,構(gòu)建Loop DoS攻擊

使用ntopng和NetFlow/IPFIX檢測Dos攻擊(下)

虹科干貨 | 長文預(yù)警!使用ntopng和NetFlow/IPFIX檢測Dos攻擊(上)

【虹科干貨】長文預(yù)警!使用ntopng和NetFlow/IPFIX檢測Dos攻擊(下)

使用ntopng和NetFlow/IPFIX檢測Dos攻擊(上)

使用ntopng和NetFlow/IPFIX檢測Dos攻擊(上)

評論