7月3日訊 德國波鴻魯爾大學(xué)和美國紐約大學(xué)一組研究人員近日發(fā)布研究論文,稱其在 LTE 數(shù)據(jù)鏈路層(Data Link Layer,又被稱為第二層)協(xié)議中發(fā)現(xiàn)漏洞,可被黑客利用實現(xiàn)三種攻擊途徑,劫持用戶通信流量,獲取用戶“網(wǎng)站指紋”。政客或記者最有可能成為此類攻擊的目標。

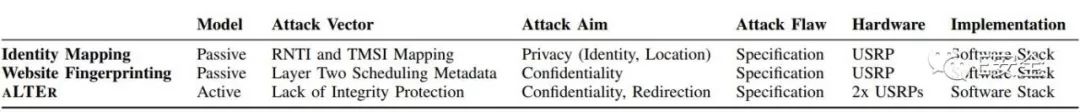

三種攻擊途徑包括:

?兩種被動攻擊:攻擊者可監(jiān)控 LTE 流量,并確定目標詳情。研究人員表示,攻擊者可利用這些攻擊收集用戶流量有關(guān)的元信息(“身份映射攻擊”),此外,攻擊者還可確定用戶通過其 LTE 設(shè)備訪問的網(wǎng)站(“網(wǎng)站指紋識別攻擊”)。

?主動攻擊——“aLTEr”:攻擊者可操縱發(fā)送至用戶 LTE 設(shè)備的數(shù)據(jù)。

LTE 作為一種最新移動通信標準,是數(shù)十億人使用的日常通信基礎(chǔ)設(shè)施。LTE 的設(shè)計目的是實現(xiàn)多種性能目標,如提供一系列安全功能提高傳輸率,降低網(wǎng)絡(luò)延遲。除了常見的用例,LTE 還對關(guān)鍵基礎(chǔ)設(shè)施和公共安全通信存在相關(guān)性。這些應(yīng)用領(lǐng)域均要求具有彈性的 LTE 安全規(guī)范和實現(xiàn),因為停電和攻擊行為可能會帶來巨大的風(fēng)險。

雖然 LTE 規(guī)范考慮了多種安全功能,但它仍可能無法預(yù)測所有潛在的攻擊,甚至難以覆蓋現(xiàn)實生活實現(xiàn)用例中的一系列限制。

aLTEr主動攻擊

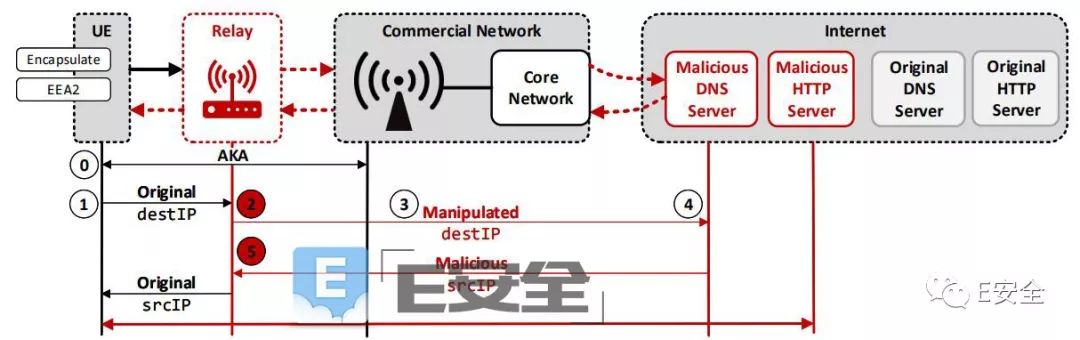

研究人員之所以將這種主動攻擊稱為“aLTEr”,其原因在于這種攻擊具有入侵能力。研究人員在實驗中修改 DNS 數(shù)據(jù)包將用戶重定向至惡意站點(DNS欺騙)。

名為"aLTEr"的主動攻擊,利用 LTE 用戶數(shù)據(jù)缺失的完整性保護來執(zhí)行選擇密文攻擊(Chosen-Ciphertext Attack)。LTE 網(wǎng)絡(luò)的數(shù)據(jù)鏈路層協(xié)議采用 AES-CTR 加密用戶數(shù)據(jù),但由于未受到完整性保護,因此攻擊者可對消息 Payload 進行修改。

5G 通信也受 aLTEr 攻擊影響

除了 4G 網(wǎng)絡(luò),即將推出的 5G 通信標準也易受上述攻擊影響。研究人員已經(jīng)聯(lián)系了 GSMA 和 3GPP 的安全團隊,GSMA 協(xié)會已通知了網(wǎng)絡(luò)提供商,并發(fā)出聯(lián)絡(luò)函通知 3GPP 規(guī)范機構(gòu)。

3GPP 安全團隊對 LTE 和 5G 規(guī)范進行了評估 ,并表示:

“5G 獨立的安全架構(gòu)能夠抵御此類攻擊,但在早期的實現(xiàn)過程中可能對 UP 完整性的支持有限。5G 將用戶平面的完整性保護指定為可選,要成功防范 aLTEr 攻擊,須正確配置網(wǎng)絡(luò),并支持 UE。”

3GPP 安全團隊認為只有在 5G 中強制部署完整性保護才是可持續(xù)性對策。

這些攻擊在現(xiàn)實生活中是否可行?

研究人員表示,使用軟件定義的無線電(SDR)硬件和開源 LTE 棧實現(xiàn)在現(xiàn)實世界的商業(yè)網(wǎng)絡(luò)中驗證了上述攻擊途徑,并認為上述攻擊會給用戶帶來現(xiàn)實威脅。

研究人員證明身份映射攻擊可在商業(yè)網(wǎng)絡(luò)中執(zhí)行。研究人員在封閉的場景中使用三種不同的設(shè)備對 Alexa 排名前50的網(wǎng)站進行實驗后發(fā)現(xiàn)網(wǎng)站指紋識別攻擊的平均檢測率約為90%。黑客需要借助 SDR 設(shè)備和自定義軟件才能發(fā)起此類攻擊。

aLETr 攻擊須要利用類"黃貂魚"工具

實施 aLETr4 攻擊所需要的設(shè)備類似于 IMSI 捕捉器(例如黃貂魚),美國執(zhí)法部門通過此類設(shè)備誘騙目標將手機連接至偽基站。aLETr 攻擊的執(zhí)行方式與之類似,攻擊者需要誘騙受害者將 LTE 設(shè)備連接至偽基站,然后攻擊者的設(shè)備會將流量轉(zhuǎn)發(fā)到真實的基站。因此,接近受害者(2公里范圍內(nèi))對此類攻擊非常重要性,無法從互聯(lián)網(wǎng)上實施攻擊,因為它要求攻擊者出現(xiàn)在現(xiàn)場。

aLETr 攻擊和 IMSI 捕捉器之間的區(qū)別在于:IMSI 捕捉器通過執(zhí)行被動式中間人攻擊確定目標的地理位置信息,而 aLETr 則能修改用戶在其設(shè)備上看到的內(nèi)容。

建議用戶在訪問目標網(wǎng)站之前,確認網(wǎng)站HTTPS證書有效。

-

移動通信

+關(guān)注

關(guān)注

10文章

2689瀏覽量

70959 -

數(shù)據(jù)鏈路

+關(guān)注

關(guān)注

0文章

28瀏覽量

9085 -

安全漏洞

+關(guān)注

關(guān)注

0文章

152瀏覽量

16911

原文標題:4G LTE網(wǎng)絡(luò)曝安全漏洞! 用戶流量易被劫持!

文章出處:【微信號:EAQapp,微信公眾號:E安全】歡迎添加關(guān)注!文章轉(zhuǎn)載請注明出處。

發(fā)布評論請先 登錄

介紹三種常見的MySQL高可用方案

nvme IP開發(fā)之PCIe上

傳感器網(wǎng)絡(luò)通信協(xié)議的核心技術(shù)要素

如何使用ZPS-CANFD觀察CAN數(shù)據(jù)鏈路層的工作過程

工業(yè)以太網(wǎng)中的數(shù)據(jù)鏈路層與工業(yè)交換機的關(guān)鍵作用

在線研討會 | @2/27 威脅偵測與回應(yīng):AI在車聯(lián)網(wǎng)安全中的應(yīng)用

什么是ptp協(xié)議及其應(yīng)用

藍牙AES+RNG如何保障物聯(lián)網(wǎng)信息安全

PCIE數(shù)據(jù)鏈路層架構(gòu)解析

漏洞掃描的主要功能是什么

IP地址會被黑?

如何利用三種 SOT-563 封裝實現(xiàn)共同布局

單片機的三種總線結(jié)構(gòu)

CAN總線協(xié)議的數(shù)據(jù)鏈路層有哪些部分

從CVE-2024-6387 OpenSSH Server 漏洞談?wù)勂髽I(yè)安全運營與應(yīng)急響應(yīng)

在LTE數(shù)據(jù)鏈路層協(xié)議中發(fā)現(xiàn)漏洞,可被黑客利用實現(xiàn)三種攻擊途徑

在LTE數(shù)據(jù)鏈路層協(xié)議中發(fā)現(xiàn)漏洞,可被黑客利用實現(xiàn)三種攻擊途徑

評論